في بايونير، نعلم أننا في مجال قائم على الثقة، وأن جزءًا كبيرًا من هذه الثقة يعني أن أموالك ستكون بأمان إذا عملت معنا.

لا شك أن اختيار خدمة الدفع من القرارات الهامة، وعلى الرغم من أهمية انخفاض الرسوم ومرونة خيارات سداد وخدمات القيمة المضافة الأخرى، إلا أنه يجب أيضًا ربط هذه الحلول بشركة ذات بنية أمان قوية. ومع تحول ملايين العملاء حول العالم إلى بايونير لإدارة المدفوعات عبر بلدان مختلفة والمساعدة في توسعة أنشطتهم التجارية، فإن ضمان أمان حسابك أهم أولوياتنا.

لقد أثبتت تكنولوجيا بايونير وعملياتها وخبرتها أنها لا تقدر بثمن، لما لها من دور في التصدي لجميع أنواع الهجمات الإلكترونية التي تستهدف مستخدمينا. وقد ظهر ذلك بوضوح في نهجنا متعدد الطبقات المتبع لتقليل آثار الاستيلاء على الحساب (ATO)، الذي يعد أحد الأركان الأساسية في استراتيجيتنا للأمن الإلكتروني.

للتعرف بفكرة أفضل عن سبب ثقة الكثير من المستخدمين في بايونير، سنوضح هنا دور مجموعة أدوات الأمان وإمكانات إدارة المخاطر المتوفرة لدينا في حمايتك من الهجمات التي تهدف إلى السيطرة على حسابك.

ولكن، دعنا نوضح أولاً عملية الاستيلاء على الحساب (ATO) ونتائجها المحتملة.

ما الاستيلاء على الحساب؟

الاستيلاء على الحساب (ATO) هو قيام أحد المخترقين بسرقة بيانات الاعتماد المستخدمة لتسجيل دخول أحد المستخدمين بهدف سرقة حسابه، مما يتيح له الوصول إلى معلومات خاصة. هناك الكثير من الطرق الشائعة الني تستخدم لسرقة الحساب، من بينها:

تكديس بيانات الاعتماد (Credential Stuffing) – في هذه الطريقة يقوم أحد المخترقين بالوصول إلى حساب باستخدام تفاصيل تسجيل الدخول المسروقة من عملية سابقة لاختراق البيانات.

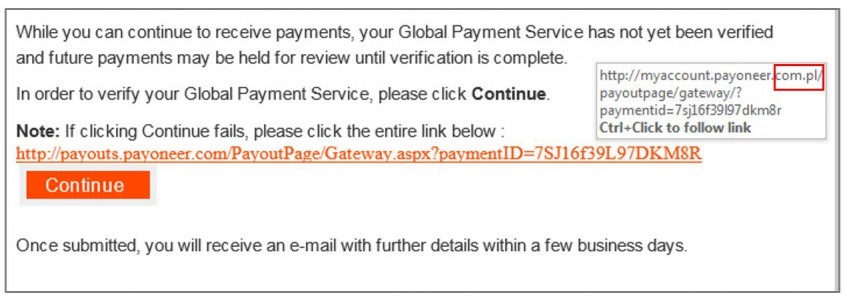

الهندسة الاجتماعية – في هذه الطريقة يقوم أحد المخترقين يتظاهر بأنه من مسؤولي موقع ويب، أو أي شخصية ذات موثوقية، ويخدع المستخدم حتى يحصل منه على تفاصيل تسجيل الدخول. رسائل البريد الإلكتروني الاحتيالي والرسائل النصية من أكثر الطرق الشائعة للاختراق القائم على الهندسة الاجتماعية.

مثال على البريد الإلكتروني الاحتيالي. لاحظ أن نطاق عنوان URL لا يتبع بايونير.

هجوم القوة العمياء – عبارة عن هجوم يقوم خلاله أحد المخترقين باستخدام آلية لإدخال عدد ضخم من مجموعات أسماء المستخدمين/كلمات مرور في المنصة حتى يتمكن من اختراق الحساب.

بالنسبة للمستخدمين، توجد بعض الخطوات البسيطة التي يمكن اتخاذها لتجنب الاستيلاء على الحساب. بالنسبة للمبتدئين، ينبغي الحرص على استخدام كلمة مرور فريدة عند الاشتراك في أي خدمة عبر الإنترنت. وبهذه الطريقة، إذا تم اختراق أحد حساباتك، فلن يستطيع المخترق استخدام طريقة تكديس بيانات الاعتماد (Credential Stuffing) لاختراق منصاتك الأخرى. وبالإضافة إلى ذلك، من الضروري فحص رسائل البريد الإلكتروني والرسائل التي قد تكون جزءًا من هجوم الهندسة الاجتماعية، ولا تعطي كلمة المرور لأحد أبدًا. لاحظ أن بايونير لن تسألك أبدًا عن اسم المستخدم أو كلمة المرور عبر البريد الإلكتروني أو الهاتف أو الدردشة.

فيما يلي بعض الخطوات الني تتخذها بايونير لتقليل أثار الاستيلاء على الحسابات واكتشافها.

نهج بايونير متعدد الطبقات لمنع عمليات الاستيلاء على الحسابات واكتشافها

لتجنب الاستيلاء على الحسابات، نستخدم بعض الطرق الوقائية التي تمنع وصول المخترقين والبرامج الآلية إلى حسابك. وهي تشمل:

خدمة التحقق بخطوتين – تستخدم Payoneer خدمة التحقق بخطوتين للمساعدة في ضمان عدم تمكن أي مستخدمين مؤذين من اقتحام حسابك. تضيف خدمة التحقق بخطوتين خطوة إضافية لبعض النشاطات المتعلقة بحسابك عن طريق إرسال رمز سري إلى جهازك المحمول أو عن طريق مكالمة هاتفية، والذي ستحتاج إلى إدخاله قبل أن تتمكن من التنقل في حسابك.*

طلبات CAPTCHA – نستخدم التحقق من CAPTCHA في مواضع كثيرة في نظامنا، من بينها صفحة تسجيل الدخول. ويمنع ذلك البرامج الآلية من تنفيذ هجوم قوة عمياء من أجل اختراق حساب أحد المستخدمين.

مثال على طلب CAPTCHA.

جدار الحماية الخاصة بتطبيقات الويب (WAF) – تستخدم بايونير كلاً من جدار الحماية الخاصة بتطبيقات الويب القائمة على السحابة والمحلية لاكتشاف البرامج الآلية ومنعها من الوصول إلى موقعنا.

برمجيات تحديد موقع البرامج الآلية – تستخدم بايونير برمجيات يمكنها متابعة نشاط البرامج الآلية على موقعنا عبر الويب وفقًا لعوامل مثل سرعة الكتابة وحركات الماوس. وبالإضافة إلى ذلك، يمكننا تشفير حقول كلمات المرور في مستعرضات الويب لمنع البرامج الآلية من تسجيل كلمات مرور المستخدمين.

متابعة الموقع المكرر – من الطرق التي يستخدمها المخترقون لتنفيذ هجوم الاستيلاء على حساب المستخدم تكرار أحد المواقع مع تغيير اسم المجال. وبعد ذلك، يتم استخدام هجوم الهندسة الاجتماعية لخداع المستخدمين لزيارة موقع احتيالي وإدخال تفاصيل تسجيل الدخول الخاصة بهم. نستخدم برمجيات متقدمة لتتبع المواقع المكررة، وبعد التأكد من أنها احتيالية بالفعل، فإننا نقوم بحذفها.

البحث الاستباقي لحساب المستخدم – تستخدم بايونير العديد من خدمات الذكاء الإلكترونية للبحث بشكل استباقي عن مواقع الويب الواضحة والمخفية للحصول على تفاصيل حساب العميل التي تم اختراقها. وإذا تم العثور على معلومات تسجيل الدخول الخاصة بالمستخدم، فيتم إخطاره فورًا ومطالبته بتغييرها.

على الرغم من أن الخطوات أعلاه قد تمنع الكثير من محاولات الاستيلاء على حسابات بشكل فعال، إلا أننا نعرف أنها ليست كافية دائمًا. لا ينفك المخترقون عن تطوير أدوات وأساليب جديدة لاختراق حسابات المستخدمين، مما يعني أنها ليست كافية لمنع الهجمات. في مقدمة أنظمة الوقاية المذكورة أعلاه، قمنا بتطبيق أدوات وإمكانات معقدة أخرى للكشف عن الهجمات:

1.نظام الحماية: حل المصادقة التكيفية (RSA Adaptive Authentication)

حل المصادقة التكيفية عبارة عن نظام تحقق بسيط من بيانات المستخدم، هذا النظام يقوم بتقييم عوامل الخطر، مثل البلد وعنوان IP وحجم المعاملة للإبلاغ عن أي شيء يبدو غير طبيعي. وبعد اكتشاف نشاط ربما يشير إلى استيلاء على حساب، يفرض النظام خطوات إضافية لكشف الهوية، مثل أسئلة الأمان، لضمان أمان الحساب.

يستخدم نظامنا المخصص لاكتشاف التهديدات أحدث تقنيات الإحصاءات القائمة على التعلم الآلي، مما يتيح لنا التعامل مع التهديدات الجديدة وتسجيلها في الوقت الفعلي، وسبق المهاجمين ببعض الخطوات وضمان تمتع بيانات المستخدمين بالحماية الكاملة.

محرك المراقبة المستندة إلى قواعد عبارة عن أداة خلفية تستخدم قواعد محددة مسبقًا لتحديد السلوك موضع الشك في حساب المستخدم. وبمجرد تشغيل إحدى القواعد، يستطيع محللو الأدلة الجنائية لدينا التحقق من الوضع للوقوف على مدى الاستيلاء على الحساب.

على سبيل المثال، من المرجح أن يؤدي تحويل مبلغ كبير عبر الحساب بشكل غير طبيعي، وبخاصة حساب جديد عبر بايونير، إلى تشغيل محرك القاعدة وإجراء تحقيق. وإذا تم اكتشاف عملية استيلاء على حساب، فسيتم تعليق نشاط الحساب فورًا وإبلاغ مالك الحساب.

نستخدم نماذج معقدة للمخاطر وبرامج تحليل السلوك من أجل تحليل معاملات المستخدم موضع الشك. وبعد ذلك، يتم استخدام المعلومات التي نحصل عليها من هذه التحليلات لتوقع السلوكيات الضارة التي قد تحدث فيما بعد وربما تشير إلى الاستيلاء على حساب.

على سبيل المثال، تفحص نماذج المخاطر البيانات المتعلقة بالسلوك موضع الشك، مثل القيام بعدد غير طبيعي من عمليات الدفع لبلد خارجي أو إجراء معاملات كثيرة من جهاز جديد، وتستخدمها لمطابقتها مع الحسابات التي تقوم بالسلوك ذاته.

لا بديل عن الحدس البشري حتى الآن مهما تقدمت التكنولوجيا التي نستخدمها، نحن نعلم ذلك جيدًا، ولهذا فإننا نحرص على الاتصال الدائم بمستخدمينا، حيث يتيح لنا ذلك اكتشاف نشاط الحساب موضع الشك بسرعة وتسجيله، ومن ثم تطبيق الخطوات الموضحة أعلاه.

الاستيلاء على الحسابات من التهديدات الكامنة التي تتطلب اتخاذ خطوات استباقية ومبتكرة للحد من آثاره على كلٍ من المستخدمين ومقدمي الخدمات. لا نستطيع الكشف عن جميع إجراءات الأمان المطبقة لدينا، ولكننا نؤكد على أن أساليب تقليل آثار الاحتيال المطبقة لدينا تساهم بشكل فعال في منع المخترقين والبرامج الآلية من الوصول إلى البيانات الحساسة وتضمن التعامل الفوري مع أي نشاط مشبوه لحماية حسابك.

ولهذا السبب، ولأسباب أخرى كثيرة، تحظى بايونير بثقة بعض العلامات التجارية الرقمية الرائدة في العالم، بما في ذلك Amazon وAirbnb وGoogle، وغيرها من ملايين الشركات الصغيرة والمتوسطة في جميع أنحاء العالم، لأنها تعلم أن حماية الحسابات هو أهم أولوياتنا. إذا كانت لديك أي أسئلة أخرى حول حماية الحسابات، فيُرجى الاتصال بمدير نجاح العميل أو فريق خدمة العملاء، وسنسعد بتقديم المساعدة.

* خدمة التحقق بخطوتين متاحة حالياً في أوروبا وبعض الدول الأخرى، ومن المتوقع إطلاقها بشكل كامل في الأشهر القادمة.